Die Konfiguration von TLS-Servern wird immer mehr zur großen Herausforderung für Administratoren. Die verschiedenen Einstellungsmöglichkeiten für die Algorithmen, die TLS-Version und weitere Nebenparameter sind sehr komplex und für den Einzelnen kaum direkt bewertbar.

Noch unangenehmer wird die Situation dadurch, dass inzwischen mehrmals pro Jahr neue Erkenntnisse über die Sicherheit von TLS-Konfigurationen veröffentlicht werden; aktuelles Beispiel ist Logjam. Diese Erkenntnisse spiegeln sich direkt in Änderungen an sehr wichtiger Software wie Mozilla Firefox oder Google Chrome wieder, die als unsicher geltende Konfigurationen dann auch klar und deutlich markieren. Über deren Auto-Update-Funktion dauert es dann nur wenige Wochen, bis Endanwender neue Fehlermeldungen über unsichere Konfigurationen zu sehen bekommen.

Man kann sich daher nicht auf eine einmal gefundene Konfiguration verlassen, sondern muss ständig Anpassungen vornehmen, damit ein TLS-Server sicher bleibt und moderne Client-Software ohne störende Warnmeldungen darauf zugreifen kann.

Andererseits gibt es viele alte Software, die mit modernen Konfigurationen nicht kompatibel ist. Betroffen ist sowohl die Server- als auch die Client-Seite. Die direkte Übernahme von Konfigurationsvorschlägen kann dadurch auch unerwünschte Nebenwirkungen haben und für ernsthafte Betriebsstörungen sorgen.

Um welche Server muss man sich kümmern?

Generell muss bei jedem Server, der in irgendeiner Art TLS unterstützt und verwendet, die TLS-Konfiguration vom Administrator regelmäßig überprüft werden. Betroffen sind z.B. die folgenden Dienste/Protokolle :

- Webserver

- IMAP/POP3

- SMTP

- OpenVPN

- LDAPS

- FTPS

Konfigurationsempfehlungen

Es ist dringend anzuraten, die Konfiguration eines TLS-Servers nicht komplett selbst zu erstellen, sondern immer von Empfehlungen von Experten auszugehen und Änderungen nur vorsichtig und mit Bedacht vorzunehmen. Es gibt zahlreiche Empfehlungen, denen man folgen kann:

Bettercrypto

Das Bettercrypto-Projekt erstellt einen Katalog an Algorithmen- und Konfigurationsempfehlungen für verschiedenste Software und reagiert sehr schnell auf neue Entwicklungen. Die Vielfalt und die kryptographische Expertise sorgen allerdings auch für eine kleine Schwäche des Projektes: Der Leitfaden ist sehr umfangreich und damit etwas unübersichtlich. Dafür erhält man aber auch Konfigurationsempfehlungen für selten behandelte Software. https://bettercrypto.org/

Mozilla

Für den Einstieg leichter zu lesen sind die Empfehlungen des Operating-Teams des Mozilla-Projekts: https://wiki.mozilla.org/Security/Server_Side_TLS

Allerdings ist der von Mozilla vorgestellte Ciphersuite-String sehr unübersichtlich und aus unser Sicht unnötig komplex. Eigene Anpassungen sind alleine aufgrund der Länge des Strings praktisch nicht möglich.

Besonders interessant ist der „Mozilla SSL Configuration Generator“, mit dem man sich für diverse Server-Software eine fertige Konfiguration erzeugen lassen kann: https://mozilla.github.io/server-side-tls/ssl-config-generator/

Spezialfall Microsoft Server

Microsoft Server wie IIS oder Exchange arbeiten system-typisch nicht mit einer Konfigurationsdatei, sondern über Registry-Keys, wodurch die Übersichtlichkeit deutlich leidet. Microsoft dokumentiert die vorhandenen Registry-Keys auf der folgenden Seite:

https://technet.microsoft.com/en-us/library/dn786418.aspx

Konkrete Ratschläge für eine brauchbare Konfiguration finden sich z.B. bei Alexander Hass:

https://www.hass.de/content/setup-your-iis-ssl-perfect-forward-secrecy-and-tls-12

Microsoft liefert Anpassungen an die TLS-Konfiguration teilweise auch per Update aus, so dass der Bedarf, selbst Änderungen vorzunehmen, nicht ganz so groß ist wie z.B. bei Apache httpd. Trotzdem sollte auch bei Microsoft-Servern regelmäßig getestet werden, ob die Sicherheit der TLS-Konfiguration noch gegeben ist

Auswirkungen von Fehlern bei der TLS-Konfiguration

Zu alte Konfiguration: Veraltete Konfigurationen sind generell unsicher, ermöglichen das Abhören der Verbindung und möglicherweise sogar die Manipulation von übertragenen Daten.

Aber auch ohne einen konkreten Angreifer gibt es deutliche Konsequenzen: Unterstützt man alte Algorithmen, beschweren sich moderne Webbrowser wie Firefox und Chrome sehr aggressiv, und präsentieren dem Nutzer Warnhinweise über die unsichere Verbindung oder verweigern den Verbindungsaufbau gleich ganz.

Zu moderne Konfiguration: Hat man zu aggressiv nur die modernsten Algorithmen konfiguriert, sperrt man ältere Software aus. Während Windows XP hoffentlich bei niemandem mehr ernsthaft ein Thema ist, wird der Support von Android 4.3 für viele öffentlich erreichbare Webserver Pflicht sein. Die modernsten Einstellungen werden aber nur von Internet Explorer ab Version 11, Java 8, und Android ab 4.4 unterstützt. Dagegen sind Firefox und Chrome, auch durch die Auto-Updates, relativ unkritisch.

Java 6 (was übrigens seit Februar 2013 keine Sicherheitspatches mehr erhält und dringend außer Betrieb genommen werden sollte) ist sehr empfindlich und kaum noch vernünftig zu bedienen. Muss man solche alten Systeme unterstützen, hat man ein größeres Problem. Größtes Problem bei Java 6 ist die fehlende Unterstützung für Diffie-Hellman-Parameter mit mehr als 1024 Bit.

Tests

Aufgrund der Komplexität der vielen Einstellungsmöglichkeiten sollte man immer einen Test durchführen. Ohne Test kann niemand garantieren, dass einerseits die Kompatibilität zu den gewünschten Systemen da ist, andererseits der Server aber trotzdem eine sichere Konfiguration hat.

Eine sehr schöne Möglichkeit ist der SSL-Test von Qualys, der eine gute Übersicht über die Sicherheit des TLS-Servers bietet und dazu direkt die Kompatibilität zu über 30 Browsern und Betriebssystemen prüft: https://www.ssllabs.com/ssltest/

Leider liegt der Fokus der meisten Testtools auf Webserver/Port 443. Für andere Protokolle sind die Testmöglichkeiten rar.

Beispielkonfiguration

Als Beispiel soll hier die Apache-Konfiguration dieses Blogs, wie sie aktuell (Juni 2015) gesetzt ist, beschrieben werden. Übernehmen Sie diese Konfiguration nicht kritiklos, sondern prüfen Sie, ob sie Ihren Anforderungen genügt, und testen Sie gründlich!

Die Konfiguration ist nach unserem Kenntnisstand mit den meisten Systemen kompatibel, mit den verschmerzbaren Ausnahmen IE6/Windows XP und Java 6.

SSLProtocol all -SSLv2 -SSLv3

SSLHonorCipherOrder On

SSLCompression Off

SSLCipherSuite 'ECDH+AESGCM:DH+AESGCM:ECDH+AES256:DH+AES256:ECDH+AES128:DH+AES:RSA+AESGCM:RSA+AES:ECDH+3DES:DH+3DES:RSA+3DES:!aNULL:!eNULL:!LOW:!RC4:!MD5:!EXP:!PSK:!DSS:!SEED:!ECDSA:!CAMELLIA'

Diffie-Hellman-Parameter

Um speziell gegen Logjam sicher zu sein, sollte man eigene, individuelle Diffie-Hellman-Parameter verwenden. Für Apache httpd muss man diese selbst erzeugen. Der folgende Aufruf erzeugt sichere 2048-Bit Parameter und gibt sie auf die Konsole aus. Es wird empfohlen, dass die Länge der Diffie-Hellman-Parameter gleich der Länge des Server-Schlüssels ist, um ein gleichmäßiges Sicherheitsniveau zu erreichen. openssl kann übrigens durchaus einige Zeit an den neuen Parametern rechnen.

openssl dhparam 2048

Zur Konfiguration eines Apache httpd gibt es zwei Varianten, je nach Version: Bei nicht Top-aktuellen Versionen von Apache und openssl müssen die erzeugten Parameter an das Ende des Serverzertifikats (konfiguriert in SSLCertificateFile) angehängt werden, Beispiel:

[...]

/s0FbDV+wjkbr9xzW4cG2ehbx2nsMXicRrrER1X5DGxl4KbzK0jzUTiLX9bAlEtK

QGRICP74bb97RkfFTnK9D1Y0prhyh8gnNsircca6jbu+P0wYTkElSckyekwuDvUs

g/YbnNdlHRxsO4dPP4lqlRux0YUVmhcfqAoJv5Ld5KY7v78S89nkpR1WKnlGkV6U

2uO0HMmdZBheAvayBcfL

-----END CERTIFICATE-----

-----BEGIN DH PARAMETERS-----

MIGHAoGBAKwwFBBNL7Vml7Fwl5U3P8XN8P3PSDnvlhpVRNm9aIiBXV9CsgBw8EMV

2eASd0S38h5gJt/by9vCBMRtaDlKHnYt0J33Vu7r7RcriXBWlhaSyl2ljZcLYkRH

[...]

Nach jedem Wechsel des Serverzertifikats müssen die Parameter neu eingetragen werden.

Setzt man einen Apache >= 2.4.8 mit openssl >= 1.0.2 ein, kann die oben erzeugten Parameter auch in eine eigene Datei auslagern und separat konfigurieren (Information von https://weakdh.org/sysadmin.html, nicht selbst getestet):

SSLOpenSSLConfCmd DHParameters "{path to dhparams.pem}"

Weitere Sicherheitsparameter

Für zusätzliche Sicherheit können noch die folgenden Parameter gesetzt werden. Insbesondere erhält man damit einen erhöhten Schutz gegen Frame-Einbettungs-Angriffe und einige Formen von XSS-Angriffen.

Strict-Transport-Security ist eine Anweisung an Web-Browser, bis zum Ablauf von max-age mit dieser Webseite ausschließlich über https zu kommunizieren, selbst wenn der Nutzer eine http-URL verwendet oder http-Ressourcen von der Seite nachgeladen werden sollen. Durch diesen Header werden sogenannte SSL-Stripping-Angriffe abgewehrt.

Für Webseiten, die auch unverschlüsselt erreichbar sein sollen, ist diese Option also nicht geeignet.

Header always set Strict-Transport-Security "max-age=15768000"

Header always set X-Frame-Options SAMEORIGIN

Header always set X-XSS-Protection "1; mode=block"

Header always set X-Content-Type-Options nosniff

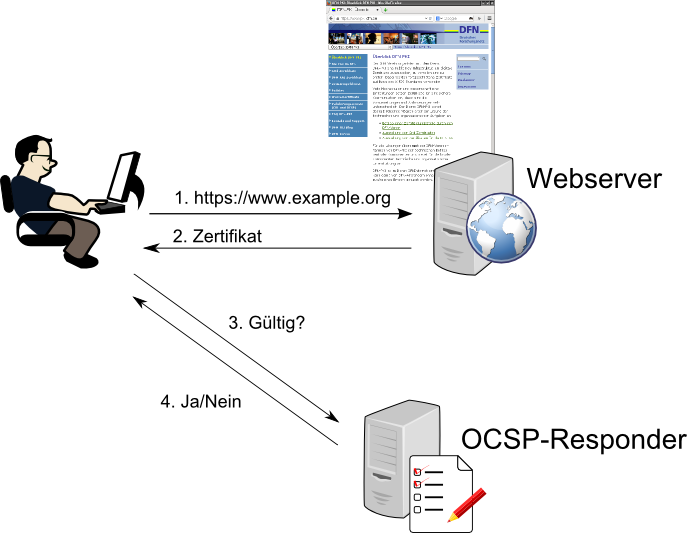

OCSP-Stapling

Ebenfalls zu empfehlen ist die Verwendung von OCSP-Stapling, mit dem Sie die Ladezeiten Ihrer Seite etwas reduzieren und Ihren Nutzern mehr Anonymität bieten können. Für Erläuterungen und Konfigurationshinweise lesen Sie den separaten Artikel: Mehr Privacy für den Nutzer: OCSP-Stapling

Fazit

Befassen Sie sich regelmäßig mit der TLS-Konfiguration Ihrer Server, und testen Sie diese mit verfügbaren Test-Tools. Tun Sie dies nicht, riskieren Sie, dass die Verbindungen zu Ihrem Server nicht mehr sicher sind, und sich Nutzer über Warn- oder Fehlermeldungen beschweren.

(jbr, 04.06.2015)