Google hat seine Pläne für Chrome/Chromium über die Bewertung von SHA-1-Zertifikaten jetzt etwas modifiziert. Der ursprüngliche Zeitplan war recht aggressiv und hätte bereits in Chrome 39 teilweise drastische User-Interface-Einschränkungen für Webserver mit SHA-1-Zertifikaten vorgesehen, wenn diese nach dem 1.1.2017 ablaufen.

Der modifizierte Plan sieht vor, dass diese User-Interface-Einschränkungen stufenweise umgesetzt werden.

Auswirkungen

An den Auswirkungen auf die DFN-PKI ändert sich nichts: Wird der Plan umgesetzt, werden Webseiten, die mit einem SHA-1-Serverzertifikat ausgestattet sind oder aber ein SHA-1-Intermediate-CA-Zertifikat ausliefern, in Chromium und Google Chrome mit Warnmeldungen angezeigt werden.

Wenn die folgenden Bedingungen zutreffen, sollten Serverzertifikate in der DFN-PKI gegen neue, mit SHA-2 Signierte ausgetauscht werden:

- Das Serverzertifikat ist mit SHA-1 signiert. In der DFN-PKI wurden großflächig erst ab ca. Mitte Mai 2014 Serverzertifikate mit SHA-2 signiert. Wurde das Serverzertifikat vor Mai 2014 ausgestellt, ist die Wahrscheinlichkeit groß, dass es betroffen ist.

- Das Zertifikat ist länger gültig als 1.1.2016 (Austausch nicht ganz so dringend) oder als 1.1.2017 (Austausch sehr dringend).

- Das Zertifikat wird auf einem Server eingesetzt, auf den mit Chromium oder Google Chrome zugegriffen wird.

Des Weiteren muss sichergestellt sein, dass die auf dem Server installierte Zertifizierungskette ebenfalls durchgängig die SHA-2-Versionen der Intermediate-CAs enthält.

Austausch

Der Austausch ist einfach: Neu ausgestellte Serverzertifikate werden in der DFN-PKI automatisch mit SHA-2 signiert.

Eine SHA-2-Zertifizierungskette ist auf den Antragsseiten jeder CA unter dem Menüpunkt „CA-Zertifikate->Zertifikatkette anzeigen“ verfügbar.

Ist kein Austausch gegen ein mit SHA-2-signiertes Serverzertifikat möglich, weil z.B. neben Google Chrome noch andere Software eingesetzt wird, die immer noch nicht SHA-2-tauglich ist, so besteht die Möglichkeit, hilfsweise ein Serverzertifikat mit SHA-1 zu verwenden, dessen Laufzeit bis 31.12.2015 begrenzt ist. In diesem Fall verzichtet Google Chrome und Chromium ebenfalls auf Warnmeldungen.

Zeitplan

Der Zeitplan von Google für die schrittweise Umsetzung in den Chrome Versionen mit Stand 2.9.2014:

Chrome 39 (verfügbar ca. November/Dezember 2014)

Serverzertifikate, die am oder nach dem 1.1.2017 ablaufen, und bei denen Chrome bei der Validierung ein SHA-1-Zertifikat in der Zertifizierungskette verwendet, werden mit dem „Secure, but minor errors“ Icon dargestellt (Icons von Googles Support-Seite):

Dabei geht es nicht nur um das Serverzertifikat selbst: Ist auch nur ein Zertifikat aus der Kette von Serverzertifikat, Anwender-CA oder DFN-PCA mit SHA-1 signiert, wird die Warnung angezeigt.

Um die Warnung zu vermeiden, reicht es also nicht aus, ein Serverzertifikat einzusetzen, das mit SHA-2 signiert ist. Es müssen zusätzlich alle Zwischenzertifzierungsstellen in der SHA-2-Version auf dem Server installiert sein.

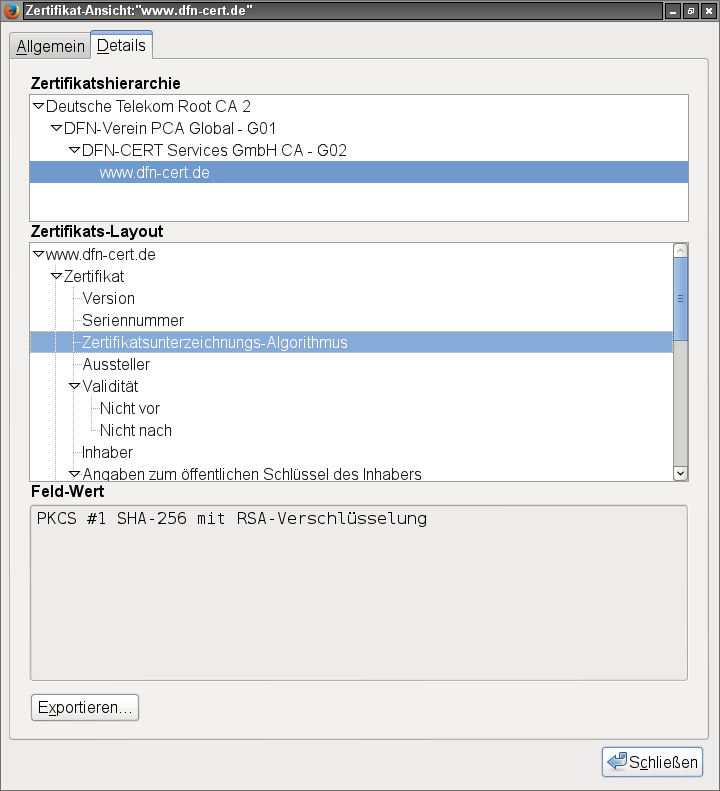

Das Wurzelzertifikat (in der DFN-PKI „Deutsche Telekom Root CA 2“) ist von der Prüfung nicht betroffen.

Chrome 40 (verfügbar ca. Januar/Februar 2015)

Serverzertifikate, die zwischen 1.6.2016 und 31.12.2016 ablaufen, und bei denen Chrome bei der Validierung ein SHA-1-Zertifikat in der Zertifizierungskette verwendet, werden mit dem „Secure, but minor errors“ Icon dargestellt:

Serverzertifikate, die am oder nach dem 1.1.2017 ablaufen, und bei denen Chrome bei der Validierung ein SHA-1-Zertifikat in der Zertifizierungskette verwendet, werden mit dem „Neutral, no security“ Icon dargestellt:

Chrome 41 (verfügbar ca. März/April 2015)

Serverzertifikate, die zwischen 1.1.2016 und 31.12.2016 ablaufen, und bei denen Chrome bei der Validierung ein SHA-1-Zertifikat in der Zertifizierungskette verwendet, werden mit dem „Secure, but minor errors“ Icon dargestellt:

Serverzertifikate, die am oder nach dem 1.1.2017 ablaufen, und bei denen Chrome bei der Validierung ein SHA-1-Zertifikat in der Zertifizierungskette verwendet, werden mit dem „Affirmatively insecure, major errors“ Icon dargestellt:

Die Ankündigung von Google: https://groups.google.com/a/chromium.org/d/msg/security-dev/2-R4XziFc7A/C0TpsP3GhKUJ

[Update: Eine lesbarere Ankündigung wurde am 5.9. veröffentlicht: http://googleonlinesecurity.blogspot.de/2014/09/gradually-sunsetting-sha-1.html]

(jbr, 04.09.2014)